黑客

編者按:一個被控百萬美元欺詐的黑客,他如何從一個戴著73宗罪名的犯罪分子,變成為一個從未向世界公開的秘密監聽設備的權威專家?

2008年5月6日,一個裝著68000美元現金的包裹到達了聯邦快遞在加州帕羅奧圖的門店內。按照每條指令,物品采用兩層真空打包放進了玩偶內,並包裝成一件禮物。這家門店選得也是充滿心機:它距離最近的車站僅500英尺,而且是24小時營業。當時郵件為存局侯領,等待一個名為Patrick Stout的男士取走。

東窗事發

這些現金都被密切關注著。事實上,這個致命包裹由犯罪線人准備,他此時正與來自FBI、IRS和美國郵政管理局的聯合部隊合作,調查一個稅務欺詐犯罪活動。這個線人在數月前已被逮捕,並背叛了另一個同被調查的線人。當時,他們正策劃一起驚天的陰謀。

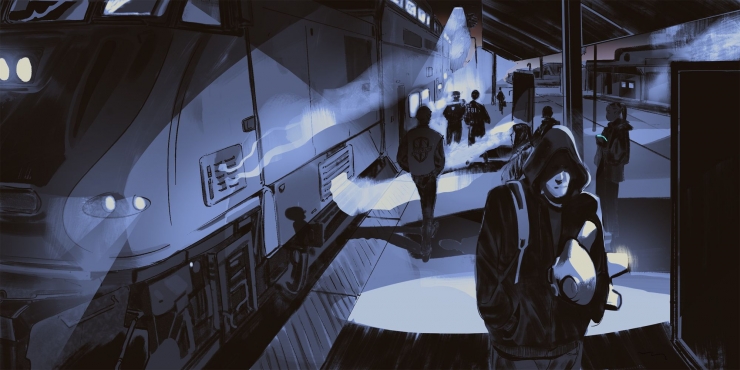

大約在第二天清晨5點鍾,目標人物出現了。當時,一個穿著深色連帽衫,身材魁梧的白人從後門進來,亮出一個以Patrick Stout為名登記的駕照後取走包裹,然後以同樣的方式離開。他在門店背後不遠處一個垃圾桶旁邊將包裹撕開,將塞得鼓鼓的玩偶裝進袋子後朝火車走去。此時,兩名軍官試圖尾隨,但被目標發現後掙脫了。特工們沖進車站,但在熙攘的人群中目標人物消失了。最糟糕的是,這列火車可以通往從加州到聖何塞任何一個機場中轉站。

幾個月的追查才等到這一刻,但不過幾分鍾光景,Stout就在特工們的眼皮底下逃脫了。

從這以後,所有的線索又幾乎都斷掉了。Stout的駕照是假的:上面的地址並不存在,ID號碼是盜取了貝克爾斯菲市一名女性的信息。Stout仍和線人保持聯系,嘲笑他癡心妄想要抓住他。他雖然不知道當時在聯邦快遞店跟蹤他的是誰,但也不敢貿然建立下一個現金接收點。幾個星期過去後,Stout將價值18000美元的金條寄往同一個聯邦快遞辦公室。但在偵查員發現之前,他早就取走快遞逃之夭夭了。

後來,案件一直跟蹤的結果是,線人讓偵查工作組發現其一大堆用於活期存款的銀行賬號,但是,這些賬號都使用了假名開戶——包括Sam Blat,Benjamin Cohan,Aaron Johnson。而通過這些賬戶流通的資金高達40萬美元。如果利用偵查組已經掌握的證據,這些賬戶足以被立即關閉和資金沒收——但很明顯,這樣會打草驚蛇。他們想要的是活捉這個身在暗處的罪犯。

目前,偵查組掌握的最有利線索是,Stout用來歸檔欺詐收入的IP地址——該地址被追溯到在無線運營商Verizon旗下以Travis Rupard的名義注冊的無線網卡AirCard。Rupard——或者說Rupard和Stout就是同一個人呢?——他只是通過另一個假郵箱,並用一個假ID來購買網絡服務。盜取信息對他(們)來說,易如反掌。AirCard無線網卡的重點是,只提供互聯網接入通道,但不綁定在一個固定地址上,所以想通過IP追蹤的話,事情就變得很棘手了。當Rupard開始使用這個網卡時,Verizon只知道他連接的是哪個信號單元——通常在聖何塞周圍——除此之外,就沒有再多的信息了。

聯邦快遞店事件後三個月的一天,即8月3日,偵查組來到聖何塞機場附近一座公寓大廈,其中某間公寓被以Steven Travis Brawner的名號租用著。特工在公寓外逮捕了Rupard,隨後搜查了他的公寓和儲存器。經搜查,偵查組發現了11.7萬美元現金,230盎司的黃金,588盎司的白銀,以及聯邦快遞店出現過的神色連帽衫和與銀行卡賬號一致的Verizon無線網卡。直至案件結束時,特工還原了140多萬美元。

該嫌疑犯後來被指控35項電信詐騙,35項嚴重身份盜竊,以及三項其他罪名——足以讓他在監獄裏度過餘生。指紋取證的三天之後,警方終於證實其真正身份——他的名字,不是Rupard,不是Stout,也不是Brawner或者Aldrich,不是任何曾經出現過的代號,而是Daniel Rigmaiden。

也許你會困惑,在沒有任何線索的前提下,特工是如何找到Rigmaiden的住所的呢?在上述證詞之外,以及接下來的任何文件都沒有提起過一個事物,而它正是破案的關鍵。

據了解,為了跟蹤Rigmaiden,偵查組使用了一個秘密設備。和Verizon相比,這個設備的定位能力要高太多——它就是基站模擬器Stingray。而由於未被法院授權使用,所以該設備需要被保密。NSA訂購的物品中,就包含這個價值4萬美元的“魔鬼魚”(Stingray)設備,這是一種假冒的手機信號塔,可以將受害者的通話重定向,進行監控。

對特工來說,Stingray簡直perfect!當時,特工追蹤嫌疑犯的AirCard信號,順藤摸瓜找到了Rigmaiden的公寓,並獲得了足夠的證據來將其定罪。但接下來的幾年中,這件看似一目了然的案件變得越發複雜和撲朔迷離。

在監獄中, Rigmaiden將揭開一個數十年未解之謎的來龍去脈,並成為這個將其送進監獄的設備在世界上最著名的“權威專家”。在他完成之時,一個秘密監控設備和系統將有史以來第一次被公之於眾。

每一步都是精心的安排

Rigmaiden露宿戶外

去年10月,The Verge記者在菲尼克斯見到了Rigmaiden。自2014年出獄後,Rigmaiden就一直住在這兒。從外貌上看,他有點像J.J.艾布拉姆斯,戴著厚厚的黑框眼鏡,留著長而尖的黑色頭發。他對隱私極為敏感,寧願在購物中心的街區見面也不願意在他家裏。最後,Rigmaiden答應到戶外的公園。

和每一個新釋放的囚犯一樣,Rigmaiden也會有焦慮——如何找一份工作、找一家願意接納他的公寓。不過,他看起來似乎已經適應了外界的生活。但緩刑期的Rigmaiden仍需定期作事無巨細的報告。

回憶起過去十年的生活,“我只是不想被附加到整個社會體系,”他回憶道。他喜歡攀岩,喜歡冒險。“這是一種警戒,一種計算。你知道,只要松手掉下去,必死無疑。”Rigmaiden出生在加州的海邊,高中離家後,他成為了一個制造虛假ID的專家,並且將它們賣給線上的大學生。

Rigmaiden

他售賣假ID賺得的錢根本負擔不起那些冒險活動,所以他開始了稅務欺詐——為那些過世不久的人進行虛假報稅,並申請退稅。退回的稅款將被打到當事人賬號,通常每筆金額大約幾千美元。Rigmaiden發現這個非常有利可圖,遠遠超出其生存需求。因此,Rigmaiden開啟了充滿節奏的工作方式——每年進行6個月制造ID、虛假退稅的工作,攢足資金後便開始逍遙。周而複始多年。

他小心翼翼地隱藏他的身份,名字也時常更換。從在計算機上完成虛假報稅,到退稅款額被交付,每一步都是精心安排的計劃。按照Rigmaiden所敘述的,這個過程中幾乎沒有什么線索能夠讓別人追查得到他。除了無線網卡AirCard。

在Rigmaiden看來,他知道當有足夠的物理無線信號時,別人肯定可以通過AirCard找到他,只是他覺得警方並沒有那樣的專業技術能夠做到。在進行無線電通信期間,AirCard會發出大量的噪音,向四面八方爆破數據。當信號到達發射塔時,它便和其他成千上萬的來源混合到一起——但理論上說,只要設備合適,依然能夠跟蹤到特定的信號。

多年以來,AirCard的缺點只是個假設——只當他被捕的那一天,Rigmaiden才發現,這個假設當真成為阿喀琉斯之踵。他回憶道,當時他的第一反應是,AirCard出賣了他。但其實是偵查組使用了不為人知的追蹤設備。而第二反應是,他不想承擔所有這些罪責——Rigmaiden說道:“但除此之外沒有其他路可以走了,我知道我需要學習法律知識來擺脫這一切。”

警方竟用了非正當手段,那么翻案有望?

Rigmaiden被捕

從他被捕開始,隨後的兩個月中他都極力地為自己辯護,甚至假裝成精神病患者,但這些似乎都無補於事。曾經給秘密監視設備和信號制造噪音只會讓他身陷囹圄。

不過,他知道政府隱藏著什么。他看到突襲他公寓的逮捕令,上面並沒有描述警方是如何追蹤得到他的,只是把過程和方式描述為“發射塔信息曆史和其他調查技術”。但是每個發射塔隨時都接收著成千上萬的手機信號,甚至是詳細的記錄也不足以幫助警方確定一個公寓的具體位置。這其中一定有別的東西。

如果他的猜測沒錯,這就意味著特工對法官撒謊了——這個事實足以讓起訴被駁回。但是,他的論據只是那些只有他才明白的暗黑技術。他的律師不知道信號發射塔的事,法官也如此。不過,Rigmaiden被鑒於圖書館的開放時間吸引力,他似乎覺得,每周三小時也能夠幫助他找到答案了。

在監獄圖書館裏,Rigmaiden結交了一個幫助極大的新朋友——一個被取消律師資格的律師,因欺詐而服役。他掌握了審判的節奏,決定打一場法律還擊戰。

Rigmaiden聘請了第一個律師,並最終獲得自我辯護的允許。這樣一來,他的圖書館時間提高到每天5小時。Rigmaiden每周工作六天,有時每天還工作15小時。

與此同時,他仔細翻閱了那個發現他行蹤的秘密監控設備的所有證據記錄。到了十月份,法院批准讓其訪問自己的檔案文件。在這長達14000頁的案件檔案中,Rigmaiden發現“Stingray”。他當時覺得,這聽起來像一個品牌的名字。

監獄圖書館沒有互聯網,但是只要提出請求,監獄內的專案經理會幫你進行Google搜索。最後,Rigmaiden在哈裏斯公司發現了一個Stingray的小冊子,上面描述的功能和他猜測的異常吻合。那么,接下來,他只需要證明警察當時就是使用了這個監聽設備,他就有了翻案的機會。隨即,Rigmaiden在文件中發現了一條會議記錄:投票一致通過由聯邦撥款購買安防設備。因為沒有公開招標過程,國務院要求提交發票作為憑證。而發票證明上,赫然寫著物品為基站模擬設備,由哈裏斯公司制造。

監獄

秘密監聽始於1995,然後瘋狂流行

二十多年前,美國出現了一個被稱為“美國曆史上頭號電腦犯罪通緝犯”的黑客Kevin Mitnick。年輕的時候,Kevin Mitnick曾經是一名臭名昭著的黑帽黑客,並且闖入過IBM、諾基亞、以及摩托羅拉等公司的目標網絡。但在監獄裏改造了一段時間時間之後,他已經徹底轉身成為一名白帽黑客,並且利用自己的技能為客戶提供滲透測試和安全顧問服務。

1995年,Kevin Mitnick黑進了軟件公司Netcom,盜取了後者的電子郵件檔案和安全項目。Kevin Mitnick利用一台接入調制解調器的手機隱匿了坐標位置,和Rigmaiden的AirCard類似。為了瞄准Mitnick的手機,警方使用了被動基站模擬器與電話公司連接,迫使Mitnick的設備登錄基站。這當然是很古老的技術,但是十多年後,警方使用同樣的技術手段來抓獲Rigmaiden。

1996年,羅德與施瓦茨公司發明了一個叫GA 090的設備,該設備捆綁了Ping(因特網包探索器)和捕捉功能,能夠有效地偽裝成一個發射塔。在一個社區內操控GA 090的話,你可以看到輻射范圍內每一個接入者特定的ID——類似於看到每個人的手機號碼。如果發現一個數字特別有趣,可以通過三角測量找出信號源的准確位置。

該設備利用的是手機網絡的基本組成方式。手機的網絡依賴於與附近基站的不斷交流,接收相對來說距離更近、通信沒那么擁堵的基站信號。只要電話接收到一個信號,它便發回一個身份識別號碼。但至關重要的是,這個信號不需要證明它是來自一個基站,還是偽基站。沒有了身份驗證的步驟,像GA 090一類的設備滿足距離更近的條件便可以趁虛而入。

從上世紀90年代開始,安全研究院就開始關注這個漏洞,有些人甚至指責電話公司只向執法機關開放。不過,直到這些漏洞被Rigmaiden等黑客利用後,這個觀點就沒有人再提過了。

同時,像GA 090這樣的設備在執法機關中越來越流行。2003年,哈裏斯公司推出Stingray——一個比Rohde &Schwarz的產品更時尚、微型的版本,並極大地受到美國市場的歡迎。情報機構開始縱橫四海地使用這些設備來對目標實施監視,或者用來識別目標使用的設備。比如,美國聯邦執法局為了尋找一個逃犯的手機號碼,將許多的Stingray布置到涉及多個城市的航班上,借此收集不計其數的手機號碼。隨著時間的推移,這些設備也受用於下級公安部門,以及普通公民,而一般公安機關會利用Stingray來追蹤各類罪犯,包括從殺人犯到飛車黨。

但是,購買這些設備有一個問題。每一次,當某個機構從哈裏斯公司購買這種設備時,他們需要簽署一項協議:不能讓它出現在公眾法庭記錄。哈裏斯表示,如果利用Stingray獲得的信息成為了指控犯人的證據,罪犯就會了解這個設備(知道如何防范),那么這個設備就失去用途了。機構也獲得法院的指令來使用這些監聽設備,但通常來說,到了需要電話記錄的時候,雙方的措辭都會變得模糊。在大多數情況下,法官都不知道這些背後簽署的協議,被告人也不會具體了解自己到底被發現了些什么。

但是他們不能隱藏所有痕跡。Rigmaiden隨機在網絡上發現了哈裏斯的Stingray。他將哈裏斯公司的專利申請都搜索了一遍,對該設備的工作原理有了更加深入的了解。依據《信息自由法案》,Rigmaiden提出了解該設備信息的請求,但無果。隨後,他查閱了Mitnick案件的記錄,試圖找出警方利用這些設備追捕黑客的確切原理。但是,記錄中並沒有公開的證據證明該設備的存在,也沒有文件或相關聲明暗示該設備在調查過程中被使用。

Rigmaiden開始將注意力轉向當地有關部門,祈望他們會粗心大意路出馬腳。當圖書館閱讀時間到了,Rigmaiden會將文件帶走,然後在牢房裏仔細閱讀。

過了兩年多後,Rigmaiden建立起一個數百頁檔案文件,裏面包含所有他發現的Stingray的跟蹤痕跡。

到了這一步,Rigmaiden不能再孤軍奮戰,他需要盟友。因此,他將這些文檔分別寄給了六家不同的隱私保護組織,但只收到了一封格式信件。一般人的話,可能早就接受判決和認罪協議,但Rigmaiden那本厚重的文檔確實證明,他的案件非比尋常。

最後,Rigmaiden將文檔寄給了Speech(美國公民自由聯盟的隱私和技術項目)的首席技術官Christopher Soghoian,以及一個發表了無線頻譜檢測研究論文的博士研究生。說真的,這份文檔有些錯亂,但是Soghoian了解,Rigmaiden闡述的事物確實存在,他相信Rigmaiden。“我當時的反應並不是‘這真是一個奇特的設備’,而是我知道我曾經在研究院裏了解過它。只是,我誠當它是一個可能存在的事物,而想不到這是一個巴爾的摩警方使用的工具。”

Soghoian將Rigmaiden的文檔遞送給ACLU和EFF等隱私保護組織,但許多組織最初也是無視了這份文件,直到《華爾街日報》數字博客的記者Jennifer Valentino-Devries。一個月後,這名記者的報道登上了報紙頭條,向公眾揭露了Stingray背後的秘密,指責其直接挑戰了憲法賦予的公民權利。當報道呈現在Rigmaiden面前時,他除了肯定自己的發現,還有理由相信,這個發現不僅關乎自身的命運,而是牽涉著更多類似的案件。

然而,Rigmaiden的審判情形並沒有發生改變。亞利桑那州的檢察官不會就因為這樣一個缺乏直接明確證據的證詞而放棄案件。一旦Stingray的報道影響弱化,他們便會繼續展開審判。但Rigmaiden也沒有放棄。當FBI開始無視他基於《信息自由法案》的請求後,他便提起了一項民事訴訟。

從罪犯到民權英雄,他完成了身份轉變

2013年,檢查官終於向Rigmaiden提出了認罪協議。不過他認為,“他們想擺脫這一案件的原因不是擔心Stingray會被大范圍曝光,要知道當時已經曝光的差不多了。他們想擺脫我,因為我做了所有的事,而且還給他們安排了大量工作,占用了他們的資源。”他當時對協議沉默以對,但牢獄生活讓他有點受不了,並最終決定或許在外面能做更多事。2014年4月,經過9個月的考慮後,他同意了協議並成了一個自由人。

Stingray

自《華爾街日報》第一次曝光後的4年中,Stingray已經無處不在,21個州的53個機構都有,既用在紐約和芝加哥這樣的大城市,也用在一些不知名的小城鎮。2015,巴爾的摩警察承認用過這一設備4300多次,有時候會用在偷手機這樣的小案件中。另外,美國還將設備借給過墨西哥官方。在Rigmaiden出現之前,這些設備就已經在使用了。

同時,一個辯護律師的非正式網絡也逐漸形成,公設辯護人會分享Stingray案件的相關經驗。由於在Stingray案件上有非披露協議,所以多數檢查官會放棄案件,而不是為使用設備進行辯護。Rigmaiden也成了律師們的顧問,並在Twitter上了解相關的監視案件,提供咨詢。2014年下半年,美國政府開始起草限制Stingray設備的法案。後來的一個半月內,他每天都會查看草案,就像他在辯護中那樣檢查每一個細節。

當年9月,美國司法部公布基站模擬器新政策,要求所有政府機構在使用設備前得到許可。對很多關心隱私的組織來說,這是一次勝利,也是第一個關於Stingray使用的明確政策。但Rigmaiden沒那么樂觀,他認為這只是換了一種方式做原來的事而已,“在我的案件中他們就獲得了認可。真正的問題是許可上的信息。”

Rigmaiden

Rigmaiden現在的生活很低調,他的咨詢工作沒有收入,他也沒有汽車(檔案上的內容讓他很難得到貸款),每天辛苦通勤。去年,他出席了亞利桑那大學大學的辯護律師會議,這也是他津津樂道的事。現在,由於仍在監查期,他活動的范圍也不大。

Rigmaiden的手機上有一個SnoopSnitch應用,它主要用於檢測網絡中的異常幹擾,也是在Stingray被人熟知後出現的開源項目之一。

Rigmaiden懷疑警察已經從Stingray設備轉到了被動接受器,後者能在不幹擾網絡的情況下嗅探出信號。這種事普通人也能用開源軟件做到,而且不違反通信委員會的規定,不過要讓電話公司幫著將信號與手機號相連。

基站模擬器也用了至少20年,很難再保持隱秘。當Rigmaiden開始訓練警察時,他們已經秘密使用相關設備12年了,而且還要過8年一切才能曝光在公眾面前。即便結果可喜,這也需要具備多個條件,要有一個固執的被告,有同情心的法官和法律捷徑。一不湊巧,可能還需要5到10年。

政府監控是警察與罪犯的競賽,也是警察與法律系統的競賽。在監獄待了5年後,Rigmaiden站在了隱私組織,律師和法官的一方。從躲避監控到與之為戰,這是很有趣的轉變,他自己也無法解釋其中的原因。

“你會意識到自己處於這樣一種情況,你能做出改變,必須抓住這個機會。這種機會可不是隨時都有。”他說。