就在今年的春晚上,支付寶、微信、手機QQ之間的紅包大戰戰火紛飛、硝煙彌漫。一場猴年春晚的紅包大戰下來,砸了2個多億的支付寶是否撬動了微信的地位我們不得而知。但是,就在年前,在淘寶上做生意的商家被一幫小毛賊給盯上了,財大氣粗的支付寶公司竟因此背上了“黑鍋”。

2015年1月,溫州市瑞安市公安局接到一起報案,報案者不是旁人,正是支付寶公司,說很多商家的錢莫名其妙地被轉走了,支付寶公司只好先行賠付。

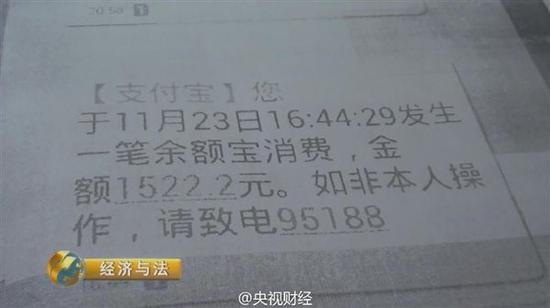

淘寶用戶鄒品林在不到四分鍾的時間內被轉走了4900多元。像鄒品林一樣莫名其妙被盜的一共有19人,其中最多的一筆高達三萬多,最少的只有七百多元。小偷把錢給偷走了,支付寶公司卻要賠償被偷者的損失。支付寶公司當然不幹啦,於是它們就查這錢的去向。

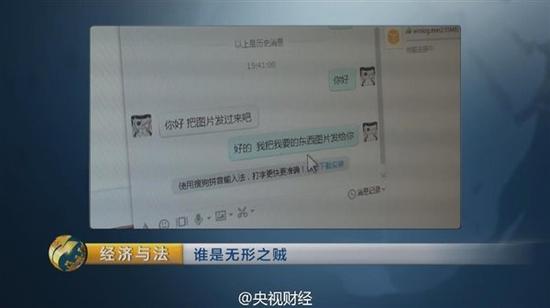

那這么多人的錢到底是怎么被盜的呢?受害人說他們都是收到購買信息,問他們能不能按照圖片要求來支付,他們同意後,對方就說要加QQ好友,

然後通過QQ發了一個文件過來。

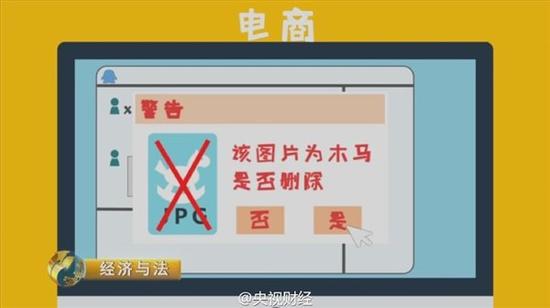

一般來說在淘寶支付寶交易都有統一的支付流程,那這個有些奇怪的買家為什么要獨辟蹊徑呢?他發來的到底是什么文件呢?他們發來的不過是一張普通得不能再普通的圖片,但是你要想打開這張圖片卻怎么也打不開,因為它根本就不是圖片文件,而是一個後綴名為EXE的可執行文件,這就是我們常說的木馬病毒文件。而正是這張偽裝成圖片的木馬程序把19位淘寶店主的錢給偷走了,那么這木馬病毒文件究竟是怎么來的呢?它又是用什么方法來偷盜這些淘寶店主錢財的呢?

在現實社會中,一個人只有一個名字。可是在網絡世界裏,卻可以擁有多種稱呼,因此要在網絡世界查找一個人談何容易。再狡猾也會留下蛛絲馬跡,瑞安網警通過技偵手段最後鎖定了一位名叫莊遷日的犯罪嫌疑人,並對其進行了抓捕。

莊遷日落網了,對自己發木馬竊取錢財的犯罪事實他是供認不諱,那么他究竟是怎么用什么方法來實施盜竊的呢?

犯罪嫌疑人在淘寶上找到淘寶商家購買東西,然後

以有沒有這樣的商品為理由,把偽裝成照片的木馬程序發給淘寶商家。當商家點開圖片後,木馬程序就被安裝到了商家電腦裏。然後犯罪嫌疑人再次找到商家,以商品不合適為理由申請退款。於是就在商家接受申請,並輸入支付寶密碼的時候,木馬的後台程序就自動把支付寶密碼記錄了下來。犯罪嫌疑人就這樣輕松的盜取了淘寶商家的支付寶密碼,而支付寶賬號裏的錢也就輕松的轉到了犯罪嫌疑人的賬號裏。

但是對於瑞安警方來說,事情可沒這樣簡單,兩個疑問一直盤旋在他們心裏。一是,這莊遷日只有小學畢業,對計算機也是一知半解。這木馬程序他是從何而來?二是,大部分電腦都裝了殺毒軟件,這木馬病毒一安裝就會被攔截,哪這木馬程序是怎么躲過重重關卡的呢?

針對這兩個問題,瑞安網警仔細盤問了莊遷日。他告訴警方,木馬病毒之所以能順利騙到淘寶商家的秘密。這個木馬病毒會被常見的殺毒軟件查殺,唯獨安裝360殺毒軟件不能查殺。因為它的木馬病毒是申請了360的免殺認證的。否則就不能使用,甚至是偷不到錢。莊遷日告訴瑞安警方,給他做這360認證的是一位網名叫“碎花洋群的優雅”的網友,根據這個信息,警方在廈門抓獲了一個叫薑永志的犯罪嫌疑人。他交代確實給木馬病毒做過免殺認證。

只有初中文化的薑永志其實並不怎么懂技術,為什么他會這認證免殺呢?據薑永志交代是因為他們公司就是開發軟件的,每一個軟件出來,都要做360的認證。他只不過是利用公司的有利條件幫莊遷日他們做個認證而已,而自己從中賺個小錢,多少錢呢?認證一次,一千元。

有了薑永志幫做的360認證,偽裝成圖片的木馬病毒就可以暢通無助。再也不會出現攔截提示,或者幹脆是被直接截殺的可能。在電腦系統看來這文件已經是免檢產品。

免殺讓木馬病毒暢通無助,但這木馬病毒又是哪裏來的呢?莊遷日告訴警方這木馬病毒和後台程序來源於一位網名叫dark knight(黑暗騎士)的網友,木馬病毒和後台程序是黑暗騎士租賃給他的。根據莊遷日提供的線索,結合他和這位黑暗騎士的聊天記錄,瑞安網警很快就查出木馬病毒和後台程序提供者的地址和姓名。警方抓獲了福州人呂寶姬。他承認木馬程序是他開發的。

在瑞安警方看來,抓到呂寶姬。利用木馬病毒和後台程序進行盜竊的鏈條已經是尋到根了。可是讓警方沒想到的是,呂寶姬告訴警方,木馬病毒是他開發的沒錯。但利用木馬病毒起心去偷錢的始作俑者並不是莊遷日,而是另有他人。

根據呂寶姬提供的信息,瑞安警方很快在遼寧抓獲了網名叫too,真名叫孟憲洋的犯罪嫌疑人。而正是孟憲洋的落網一下讓整個案件清晰起來。沒有正當職業的孟憲洋喜歡玩網絡遊戲,在玩遊戲的過程中他發現了一個賺錢的門道。

他進了一個QQ群,進了這種群之後,孟憲洋發現其實賺錢的門路就是幫他們幹活,幹什么活呢?發木馬。別人掙到錢後就會分一些給他。

孟憲洋不甘心幫別人幹,想決定單幹。他在網上發了一個帖子,要購買木馬病毒。很快就有人跟他聯系,將代碼給他讓他測試一下,然後再給錢,但孟憲洋留下了代碼沒有付錢,他發帖准備找個懂行的人幫他搞定這個代碼。

孟憲洋發出的貼子很快就有了答複,這個人是誰呢?就是呂寶姬。但呂寶姬也弄不明白這個代碼,就答應孟憲洋給他重新開發一個。

在呂寶姬看來,孟憲洋提供的所謂源代碼已經過時了,360瀏覽器的殺毒功能很容易識別出來,他能做一個更好的。就這樣,孟憲洋這個菜鳥加上呂寶姬這個行家從此就成了一根繩子上的螞蚱。孟、呂雙方達成口頭協議,孟憲洋出資兩萬元由呂寶姬重新開發一個木馬程序。

而如果僅僅是開發一個程序,可能事情對呂寶姬來說也就僅僅到此為止,可情況卻並非如此。呂寶姬並沒有將源代碼交給孟憲洋,而是孟憲洋用木馬偷得錢他都要提兩成,孟憲洋每盜竊一萬塊錢,必須得給他二千塊錢,從偷的錢裏抽頭,這就是為什么法院最終判決時,認定呂寶姬也構成了盜竊罪的原因。有了木馬病毒和後台程序,孟憲洋完全就可以單幹了,那為什么後來警方發現在實際操作的卻是莊遷日呢?他們倆又有什么關系呢?原來孟憲洋並沒有自己來操作,而是又在網上發了一個小廣告。

孟憲洋發出的廣告非常誘人。兼職,坐在家裏一天就能賺300元。很快就有人應聘了,這人就是莊遷日。

孟憲洋給莊遷日下達的任務很簡單,就是拉單。一旦莊遷日發送木馬成功,孟憲洋就會收到騙來的支付寶賬戶信息,從而實施轉賬盜竊。不過為了激勵莊遷日,孟憲洋承諾,除了每天300元的固定工資,每偷來一筆錢,分一半給莊遷日。

這個木馬病毒可是孟憲洋花2萬元從呂寶姬那兒買來的,還承諾用偷來的錢給他20%的提成,原因都是因為當初呂寶姬信誓旦旦地說,自己重新寫的木馬跟得上時代,能躲過360瀏覽器的殺毒關卡,當孟憲洋告訴呂寶姬你這木馬病毒沒用。只要一安裝,就提示是病毒,這合作沒法繼續了。一聽這話,呂寶姬也頓時慌了手腳。如果木馬不能被安裝,哪自己那部分錢就沒著落了。

為了解決認證的這個問題於是呂寶姬就找到了薑永志,答應他每認證一次給1000元,有了薑永志的幫助莊遷日找淘寶商家安裝木馬的行動才能屢屢得手。到此,四個天南海北的人,把一個看似完美無缺的網絡犯罪體系架構完畢了,本想著可以放心大膽地空手套白狼了,可是沒想到,也就兩個月的時間,這個體系裏的一個核心人物卻突然失蹤了,這又是怎么回事呢?

孟憲洋和莊遷日、呂寶姬都是單線聯系。而莊遷日和呂寶姬也本來並不認識。可是就在2014年12月底,呂寶姬和莊遷日同時發現聯系不上孟憲洋了。通過孟憲洋在淘寶裏留下的聯系方式,呂寶姬竟然聯系上了莊遷日,兩人也開始了合作。

因為孟憲洋的失蹤,莊遷日、呂寶姬、薑永志陰差陽錯的走到了一起,那孟憲洋到底去哪呢?答案讓人大跌眼鏡,他賭博一晚上輸了七、八千元錢,心疼得不得了,竟然抑鬱症發作,住院去了。

正是這種難以填滿的欲望,而又不擇手段的違法行為。最終把孟憲洋、莊遷日、呂寶姬、薑永志送上了被告席。2016年1月26日瑞安市人民法院對四人做出了如下判決:

被告人莊遷日犯盜竊罪,判處有期徒刑三年三個月,並處罰金人民幣10000元。罰金限判決生效之日起十日內繳納。被告人呂寶姬犯盜竊罪,判處有期徒刑三年,並處罰金人民幣10000元。被告人薑永志犯非法獲取計算機信息系統數據罪,判處有期徒刑一年,並處罰金人民幣3000元。

要做到不被這無形之賊所害,提醒大家盡量不要在其他人的電腦上登陸一些涉及自己資金的銀行卡賬號,或者支付寶賬號。不要隨意打開陌生人發過來的一些文件,此外一些陌生的掃二維碼的東西,其實也是下載病毒的一個過程。