近年來,網絡違法犯罪手法不斷更新變種、疊代升級。6月17日,記者獲悉,上海警方經縝密偵查,連續成功破獲2個利用「暗雷」手段、實施詐騙的犯罪團夥,抓獲犯罪嫌疑人12名。這是上海首次偵破此類案件。

據悉,「暗雷」是網絡黑產技術不斷變種升級的又一衍生物,不法分子以色情交友、色情視頻、虛假購物、網絡刷單等為誘餌,誘騙被害人下載含有木馬病毒的App,通過「超限採集」「虛假連結」「虛假平台」等手段騙取被害人錢財。

支付口令還在手中 紅包錢款卻已被取

2021年3月,上海市公安局網安總隊發現,有人在網上利用內嵌「暗雷」的手機應用軟件實施詐騙犯罪,即會同奉賢分局成立專案組展開案件偵查,並很快鎖定了犯罪嫌疑人王某益和蘇某。

經查,王某益、蘇某從非法渠道獲得「暗雷」源碼及技術後,開發製作了10餘個隱藏「超限採集暗雷」的手機App,又招攬張某才、歷某哲等人在微信、QQ群中傳播這些手機App。團夥成員在誘騙被害人下載App時,往往會打着線下交友、色情交易的幌子,以顯示誠意為由,讓被害人先準備好支付口令紅包並提供截圖。被害人本以為只要口令在自己手中,紅包就不會支付成功,所以輕易就提供了截圖。

殊不知,犯罪團夥開發的手機App,在被害人下載安裝時就已經在不知不覺中進行了各種授權,比如授權該App可以訪問手機相冊、通訊錄等內容,而口令紅包在生成時,支付平台會在相冊里自動保存含有支付口令的截圖。此時,即使被害人未將口令給予對方,但犯罪團夥可以利用已經授權的超限採集將口令截圖竊取,最終達到獲得紅包內錢款的目的。

支付金額輸入界面無異常 錢款居然數倍被扣

無獨有偶。同樣在3月,專案組還發現有另一夥以蔣某旺為首的團夥亦存在利用內嵌「暗雷」的手機App實施詐騙的犯罪行為。

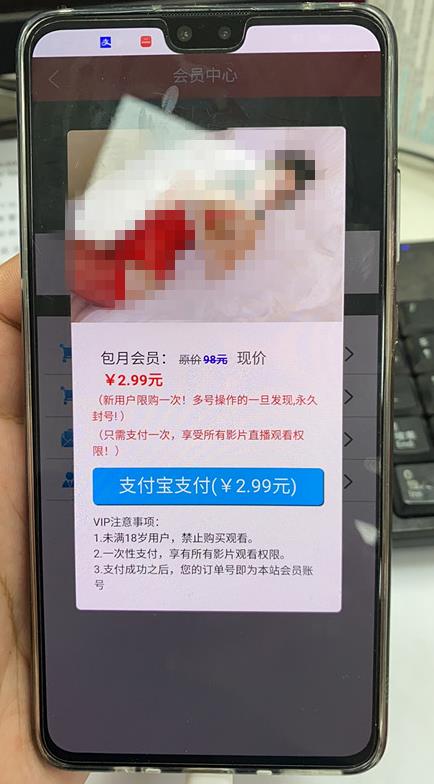

經查,蔣某旺團夥在犯罪嫌疑人劉某健的技術支持下,製作開發了隱藏「虛假連結暗雷」的色情視頻點播App,招攬金某清等人在QQ群、微信群、貼吧等進行傳播,吸引被害人下載。

被害人安裝之後,在點播時發現需要付費觀看,根據提示輸入較小的付費金額(一般為1元)後,卻被收取了百元至近千元不等的款項。實際上,被害人安裝的App跳轉的支付界面,看似為支付平台的正規界面,輸入金額亦與顯示金額無誤,但實際上是App暗藏的虛假連結,並不是真實的支付界面。犯罪團夥成員可通過該虛假連結在後台暗中修改支付金額,致使被害人支付金額遠高於輸入金額。

警方提示:「暗雷」類App表面上與一般App無異,但被害人在下載安裝App後,由於犯罪團夥的事先設置,被害人往往會掉入「超限採集」、「虛假連結」等陷阱,且犯罪分子在後台操作時,無論是盜取紅包、修改金額等,手機界面上都不會有跳轉頁面等反應,毫無痕跡,極具迷惑性。被害人發現時,往往只有一條扣款短訊。

目前,警方發現了3種「暗雷」手法,使用最多的一種是「虛假連結雷」,這種「雷」以色情影像、網絡刷單等內容為誘餌,誘導被害人從不正規的渠道下載安裝手機軟件,其中就暗藏虛假支付連結,當被害人點擊連結進行支付時,實際上進入的是犯罪分子設定的虛假支付界面,表面上支付金額很少,一般均為個位數,但犯罪分子在後台可以隨意修改金額,造成被害人財產損失。

第二種叫「口令紅包雷」,不法分子以網絡色情、低價遊戲充值等為誘餌,誘導被害人從不正規的渠道下載安裝手機軟件,利用被害人在安裝過程中無意授予軟件的信息採集權限,獲取手機相冊信息,在被害人生成支付口令時,竊取口令截圖並取走紅包,造成被害人財產損失。

第三種叫「購物平台雷」,不法分子通過搭建仿真知名購物網站,誘導被害人下載安裝後誤以為自己在使用真實網站,在購物付款過程中,錢款實際上支付進不法分子提前搭建的支付通道中,造成被害人錢物兩空。

警方提醒,一定要從正規的應用商店中下載安裝所需軟件,堅決不通過來路不明的短連結、二維碼、短訊進行安裝,以免遭受財產損失。(記者 宋健)